Kybernetické riziká v číslach: čo ste (možno) zmeškali na „Ochutnávke CRQ1“

- Datum: 26.11.2025

- Autor: Mgr. Michal Hanus, Ph.D.

,,Správne riadenie kybernetických rizík – najmä ich dôveryhodné ocenenie v peniazoch – je dnes najurgentnejšou bezpečnostnou záplatou. Nie je to „nice to have“, ale podmienka pre zmysluplné investície do bezpečnosti." [Dough Hubbard, Richard Seiersen]

.png)

Nové partnerstvo TAYLLOR&COX Slovensko × QICS: kybernetické riziká po novom.

V TAYLLOR&COX Slovensko spájame dlhoročnú skúsenosť so vzdelávaním manažérov, audítorov a risk manažérov s kvantitatívnym prístupom k kybernetickým rizikám, ktorý prináša QICS s.r.o.

V rámci tohto partnerstva prebehla 21.10.2025 naživo v školiacich priestoroch TAYLLOR&COX Slovensko v Bratislave „Ochutnávka CRQ: od hrozieb k rizikám správne, dôveryhodne, kvantitatívne“ – dvojhodinový teaser k novému kurzu CRQ1 – Špecialista na kvantifikáciu kybernetických rizík (Cyber Risk Quantification) naplánovanému na adventné termíny 2.12.2025 a 15.12.2025.

Pre tých, ktorí sa nemohli zúčastniť osobne, prinášame zhrnutie hlavných myšlienok – a zároveň pozvánku na plnohodnotný celodenný kurz.

Prečo už nestačí „risk matrix“ na niekoľko políčkach

V mnohých organizáciách je dodnes hlavným nástrojom komunikácie a riadenia kybernetických rizík:

- semaforová matica rizík (nízke–stredné–vysoké),

- prípadne „risk index“ v podobe súčinu R = P × I (index pravdepodobnosti × index dopadu).

Na prvý pohľad to pôsobí dôveryhodne a „manažérsky“ – riziko dostane farbu alebo skóre. Problém je, že matematicky a rozhodovaco je to často ilúzia merania. Typické prístupy trpia najmä týmito slabinami:

- nevhodná a neprípustná matematika – porovnávame a násobíme poradové hodnoty (indexy 1–5), ktoré nemajú ani nulu ani rovnaké rozstupy,

- kompresia rozsahov – riziká, ktoré sa od seba líšia o desiatky až stovky tisíc eur, skončia v rovnakej „krabičke“ („vysoké, červené“),

- ignorovanie dôležitých informácií (jedno číslo namiesto rozsahu pre pokrytie prirodzenej neistoty a variability intervalovým odhadom),

- chybná prioritizácia – relatívne malé očakávané straty sú označené ako „kritické“ riziká (precenenie) a naopak významné straty ako „tolerovateľné“ (podcenenie),

- bezmocnosť pri agregácii – indexy sa nedajú seriózne sčítavať na úrovni celého portfólia rizík (CISO ani CFO nedostanú odpoveď typu: „Koľko nás to suma-sumárum môže stáť ročne?“).

Risk matice dnes nie sú „zlé“ preto, že by boli príliš jednoduché, ale preto, že sa používajú nad rámec toho, na čo sa vôbec hodia. Ako rýchla vizuálna pomôcka pri prvotnom brainstormingu sú v poriadku – ako základ pre miliónové rozhodnutia o investíciách do služby SOC-u či EDR nástroji už nie.

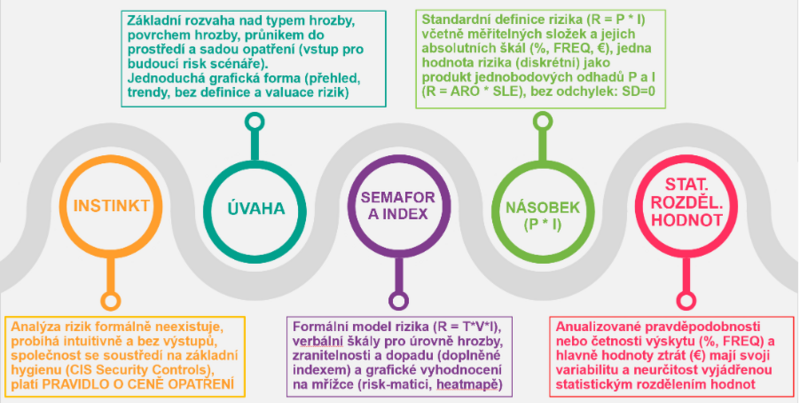

Cesta k riziku: od inštinktu k štatistickému modelu

Na ochutnávke sme si ukázali, že k riadeniu rizík sa organizácie typicky dostávajú po istej „evolučnej“ ceste:

1. Inštinkt – „Toto sa mi nepáči, je to nebezpečné.“ Vhodné skôr na rozhovory v kuchyňke než na board meeting.

2. Úvaha - Slovný popis hrozieb typu „ransomware“, „DDoS“, „insider threat“ a ich závažnosti, škály typu nízke/stredné/vysoké.

3. Semafor a index – risk katalógy, matice a násobenie indexov P×I, semaforové hodnotenia

4. Jednoduchá kvantifikácia – riziko už vyjadrujeme v €, ale stále odhadujeme len jediné číslo pro P a I počítáme násobok P×I vo správnych a prirodzených jednotkách.

5. Rozdelenie (distribúcia) – pri každom riziku odhadujeme rozsah (interval) dané zložky rizika a pracujeme s distribúciou hodnôt, nie len s jedným bodom. Riziko vizualizujeme cez krivky Value-at-Risk (VaR) alebo Loss Exceedance Curve (LEC), ktoré ukazujú, s akou pravdepodobnosťou môžeme prísť o určitú sumu pre dané riziko alebo celý súbor (portfólio) rizík a diskutujeme s CFO a poisťovňou nielen strednú hodnotu (očakávané straty), ale aj chvost distribúcie, ktorý siaha omnoho ďalej.

Business Email Compromise: nie „vysoká pravdepodobnosť, stredný dopad“, ale očakávaná strata 63 000 USD ročne

Na konkrétnom príklade z úvodného kurzu - útoku typu Business Email Compromise (BEC) - sme si ukázali, že riziko sa dá rozumne oceniť, aj keď nemáme vlastnú podrobnú štatistiku incidentov. Model sme s postavili na:

- počte ľudí, ktorí môžu zadávať platby / schvaľovať prevody,

- dennom objeme prijatej pošty,

- podiele malicious e-mailov v tomto objeme,

- účinnosti existujúcej anti-spam / anti-phishing technológie,

- click-through rate na phishingové správy,

- typickom rozsahu jednej platby (od–do) bez dodatečného schvalovania

Výsledkom bol nielen odhad očakávanej ročnej straty a, čo je dôležitejšie, možnosť navrhnúť a simulovať dopady opatrení – sprísnenie procesov schvaľovania platieb, lepšia mailová filtrácia alebo anti-phishing testovanie a tréningy. Takýto model poskytuje CFO a CISO úplne iný kaliber argumentov než veta „riziko BEC je vysoké a odporúčame zvýšiť rozpočet na awareness“.

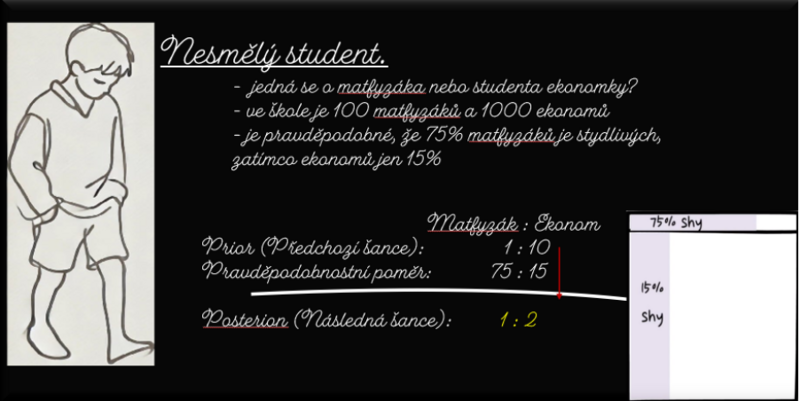

Bayes, SOC a „alarm fatigue“ – nie každý alert je rovnaký

Druhá časť ochutnávky bola venovaná otázke, ktorá trápi každý SOC: „Na ktoré alarmy sa máme sústrediť, keď ich prichádzajú tisíce?“ Namiesto ďalšej heuristiky sme si pomohli Bayesovskou štatistikou. V jednoduchých príkladoch (siréna v rodinnom dome, krádeže v ulici) sme ukázali, že rozhoduje nielen presnosť detektora ale aj prior – základná ročná pravdepodobnosť útoku v danej populácii (sektore / lokalite) a kombináciou prioru a dôkazov (alertov) vieme vypočítať šancu (pravdepodobnosť), že ide o reálny incident. Prenesené na SOC reporty to znamená, že existuje ich priame spojenie s registrom rizík.